Le chercheur en sécurité Xudong Zheng a publié un article très intéressant sur les noms de domaine forgés en punycode avec des caractères exotiques, ce qui permet de régler le problème de l'internationalisation des noms de domaine dans d'autres alphabets.

Ça part d'un bon sentiment, mais comme toujours, il y a quelques faiblesses dans le truc. En effet, niveau sécurité c'est problématique, car certains caractères ASCII sont difficiles à discerner d'autres caractères plus courants. Par exemple, si vous enregistrez le nom de domaine "xn--pple-43d.com", celui-ci s'affichera dans votre navigateur comme ceci : "аpple.com". Ça ne se voit pas au premier coup d'oeil, mais ce que vous pensez être le "a" d'Apple (en ASCII : U+0061) est en fait le caractère cyrillique "а" (Code ASCII : U+0430).

Cette technique dont j'ai déjà parlée sur ce site, utilisée principalement dans des attaques de type phishing est connue sous le nom d'attaque homographique.

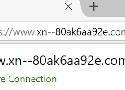

Heureusement, les navigateurs récents limitent ces attaques lorsqu'ils détectent des mélanges entre des caractères classiques et des caractères internationaux. Mais que ce soit Chrome, Firefox ou Opera, tous échouent lorsque l'intégralité du nom de domaine contient uniquement des caractères ASCII internationaux. Par exemple le nom de domaine "аpple.com" qui en réalité est enregistré sous le nom "xn--80ak6aa92e.com" arrive à contourner la protection en utilisant uniquement des caractères cyrilliques.

Vous pouvez faire le test vous-même via cette URL.

https://www.аррӏе.com/

Entrez dans le champ d'URL :

about:configPuis cherchez la clé :

network.IDN_show_punycodeEt mettez là à TRUE.

Ainsi, les noms de domaines exotiques s'afficheront au format punycode, ce qui vous évitera de tomber dans le panneau.

Autrement, en cas de doute, ce que vous pouvez faire c'est de retaper vous-même l'URL.